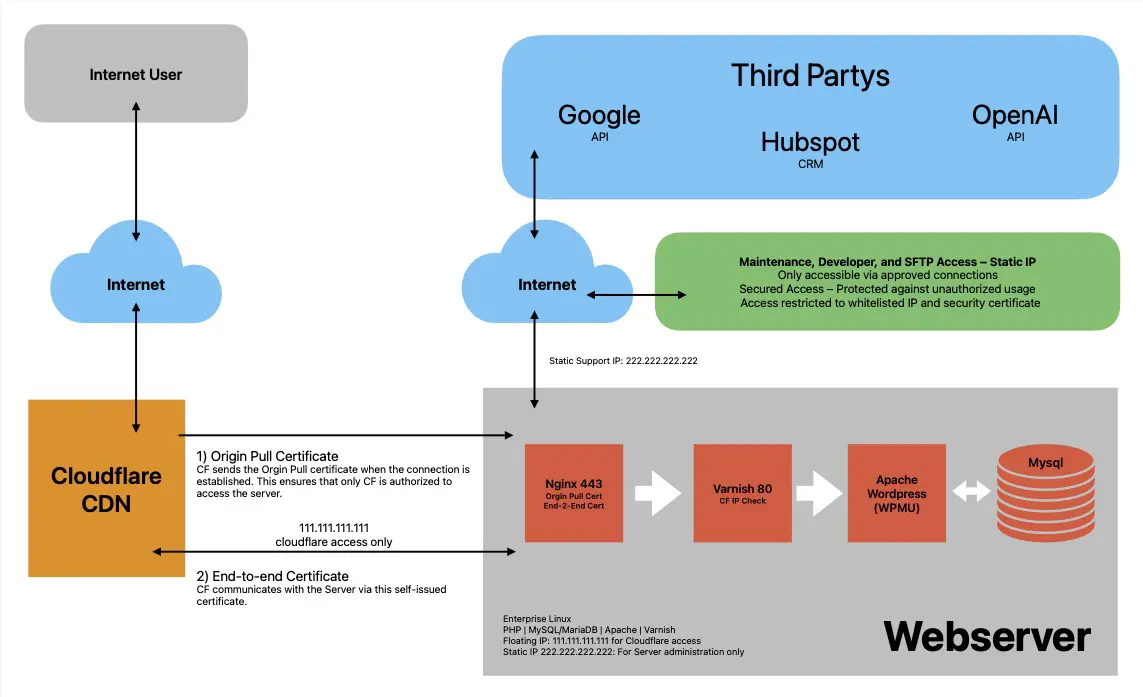

Architekturübersicht: Reale WordPress-Infrastruktur mit Cloudflare, Varnish (Cache & Routing) und Drittanbieter-Anbindung

Dieser Beitrag zeigt ein reales Infrastrukturbeispiel, das von einem großen Logistikdienstleister genutzt wird. Das System ist auf Skalierbarkeit und Clusterbetrieb ausgelegt. Zur besseren Übersicht wird hier jedoch nur ein Einzelserver-Setup dargestellt, um die grundlegende Architektur und den Ablauf einer Anfrage zu erklären.

In Kurz:

Dieses System ist wie eine Hochsicherheitsanlage für Webseiten: Nur geprüfter Verkehr von außen kommt überhaupt durch die Tür (dank Cloudflare). Dahinter stehen mehrere Schutzschichten, die jeden Zugriff genau prüfen, bevor die Website selbst reagiert. Nur vertrauenswürdige Verbindungen dürfen überhaupt etwas sehen oder verändern. Für Wartung und Updates gibt es einen gesicherten Spezialzugang, den nur autorisierte Personen mit einem digitalen Schlüssel nutzen können.

Zugriff durch den Nutzer – So wird die Website erreicht

- Ein Nutzer ruft die Website auf.

Die Anfrage wird nicht direkt an den Server geschickt, sondern zuerst über Cloudflare geleitet. - Cloudflare als Schutz und Beschleuniger:

Cloudflare schützt vor DDoS-Angriffen, cached statische Inhalte weltweit und sorgt für verschlüsselten Datenverkehr.- Origin Pull Certificate: Stellt sicher, dass nur Cloudflare auf den Server zugreifen darf.

- End-to-End-SSL: Garantiert eine vollständige Verschlüsselung vom Browser bis zum Ursprungsserver.

Serverseitige Architektur und Anfragefluss

- Nginx (Port 443 – HTTPS)

Akzeptiert SSL-Verbindungen von Cloudflare und prüft das Origin Pull Zertifikat. - Varnish (Port 80) – Cache und Routing

- HTTP-Caching: Liefert häufig abgefragte Inhalte blitzschnell aus.

- Internes Routing: Leitet Anfragen intern an Apache, statische Inhalte oder APIs weiter.

- CF-IP-Validierung: Stellt sicher, dass Anfragen ausschließlich von Cloudflare stammen.

- Apache + WordPress (WPMU)

Generiert dynamische Seiten, wenn Varnish keine gecachten Inhalte liefert. WordPress Multisite verwaltet mehrere Websites in einem System. - MySQL / MariaDB

Zentrale Datenbank für Inhalte, Nutzer, Einstellungen und dynamische Daten.

Serverumgebung

- Hosting-Anbieter: Hetzner (dedizierter Server)

- Betriebssystem: Rocky Linux 9.1

- Software-Stack: PHP 8.2, MariaDB 10.5.16, Apache 2.4.x

- Netzwerkkonfiguration:

- Floating IP: 111.111.111.111 (für eingehenden Cloudflare-Traffic)

- Statische Admin-IP: 222.222.222.222 (für sicheren Admin-Zugriff)

Drittanbieter-Integrationen

API-Anbindungen (serverseitig)

- Google – für Maps, OAuth oder Datensynchronisation

- Hubspot – für CRM, Lead-Tracking und Automatisierung

- OpenAI – für KI-Funktionen wie Chat oder Texterstellung

Tracking & Analytics (clientseitig)

- Google Analytics

- LinkedIn Pixel

- Hubspot Tracking Code

Diese Skripte laufen im Browser des Nutzers und belasten den Server nicht.

Sicherheitsarchitektur im Überblick

| Sicherheitsschicht | Beschreibung |

|---|---|

| Cloudflare CDN | Schützt vor DDoS, filtert bösartigen Traffic und cached Inhalte weltweit |

| Origin Pull Zertifikat | Stellt sicher, dass nur Cloudflare eine Verbindung zum Server aufbauen darf |

| End-to-End-Verschlüsselung | SSL-Verschlüsselung vom Client bis zum Ursprungsserver |

| Cloudflare-IP-Validierung | Blockiert direkte Zugriffe, die nicht von Cloudflare stammen |

| Statische Admin-IP-Whitelist | Begrenzt Backend-Zugriff auf eine feste IP-Adresse |

Fazit

Diese Infrastruktur ist schnell, sicher und skalierbar. Varnish übernimmt neben dem Caching auch die interne Verteilung der Anfragen. Cloudflare verbessert Sicherheit und Performance durch SSL-Terminierung, Caching und Bedrohungsfilterung. Drittanbieter-APIs und Tracking-Tools sind effizient angebunden, ohne die Serverlast zu erhöhen. Dieses Setup bildet die Grundlage für ein zuverlässiges Enterprise-Hosting mit WordPress.